区块链中的数学-SM2算法与KDF密钥导出函数

本节讲了SM2算法的KDF函数,从一般用途到SM2特定实现

## 写在前面 上一节说了[sm2概述和加密过程](https://learnblockchain.cn/article/1516)实现, sm2作为椭圆曲线密码体制的一员,跟其他椭圆曲线实例有不少不同。 本节详细说下上节提到的KDF。由于这是第三十篇,逢十还会整理一下目录。 ## KDF概述 KDF全称(Key derivation function) 密钥导出函数。 密码学中,密钥导出函数是指使用伪随机函数从秘密值(或者称为主密钥,就是一个原始的秘密)导出一个或多个密钥。 ### KDF用途: KDF用于将密钥扩展到更长的密钥或者其他特定的格式(比如:Diffie-Hellman密钥交换的结果的组元素转换为用于AES的对称密钥格式)。通常实现中,使用 哈希函数作为密钥推导的伪随机函数。 密钥导出函数通常与公开共享参数一起使用,以从公共秘密值导出一个或多个密钥。这样的使用可以防止获得派生密钥的攻击者学习关于输入秘密值或任何其他导出密钥的有用信息;也可以使用KDF来确保派生密钥具有其他期望的属性,诸如在某些特定加密系统中避免“弱密钥”。 KDF最常见的用途是将密码散列的方法来密码验证,我们将非秘密参数称之为salt。KDF也通常用作多方密钥协商协议的组成部分,这一点在后面sm2密钥协商过程还会看到。 特别的,有一种基于HMAC的提取和扩展密钥导出功能(HKDF) 是一种简单的基于HMAC的KDF,可用作各种协议和应用程序中的构建块。 ### 密钥延伸(key stretching): KDF也用于从秘密密码或密码短语导出密钥的应用程序,密码通常不具有直接用作加密密钥的所需属性。在这样的应用中,通常将密钥导出功能故意缓慢,以阻止对密码或密码输入值的暴力攻击或字典攻击。 这种使用可以表示为DK = KDF(Key,Salt,Iterations),其中DK是派生密钥,KDF是密钥导出函数,Key是原始密钥或密码,Salt是作为密码盐的随机数,Iterations是指子功能的迭代次数。使用派生密钥代替原始密钥或密码作为系统的密钥。盐的值和迭代次数(如果不固定)与散列密码一起存储或以加密消息的明文形式发送。 类似的,还有另一种方法叫做密钥强化(key strengthening),使用随机盐扩展键,但是不像密钥延伸一样可以安全地删除salt。这将强制攻击者和合法用户对salt值执行强力搜索。 下面看下SM2中的具体的KDF实例! ## SM2中的KDF 函数:K = KDF (Z, klen) 功能:SM2使用的的密钥导出函数 输入参数: Z:KDF所需的数据。 klen:导出密钥的比特长度。 内部用到参数: HASH:伪随机函数,这里是SM3,是国密系列的哈希摘要算法。 hlen:HASH函数的输出长度,即SM3输出长度256比特。 执行步骤: 1. 计算 n = klen/hlen 向上取整,检查是否越界 $ 2^{32}-1$ 【注:这是因为即SM3输出长度256位,32个字节】 2. 执行 for i = 1,2,..., n K(i) = HASH (Z || int(i)) 3. 返回K = MSB(K(1) || K(2) || ... || K(n), klen), 即取最左边kLen比特长度) 图示如下:  该算法过程参见**SM2标准文档第4部分公钥加密算法**, 随着时间推移,可能会有所变化! 易见,实现起来比较简单,不再赘述! ## 小结 本节讲了SM2算法的KDF函数,从一般用途到SM2特定实现。需要说明的是,不同的算法中KDF实现不尽相同。 好了,下一篇继续说[SM2的签名和验证过程](https://learnblockchain.cn/article/1507)。 欢迎关注公众号:blocksight

写在前面

上一节说了sm2概述和加密过程实现, sm2作为椭圆曲线密码体制的一员,跟其他椭圆曲线实例有不少不同。

本节详细说下上节提到的KDF。由于这是第三十篇,逢十还会整理一下目录。

KDF概述

KDF全称(Key derivation function) 密钥导出函数。 密码学中,密钥导出函数是指使用伪随机函数从秘密值(或者称为主密钥,就是一个原始的秘密)导出一个或多个密钥。

KDF用途:

KDF用于将密钥扩展到更长的密钥或者其他特定的格式(比如:Diffie-Hellman密钥交换的结果的组元素转换为用于AES的对称密钥格式)。通常实现中,使用 哈希函数作为密钥推导的伪随机函数。

密钥导出函数通常与公开共享参数一起使用,以从公共秘密值导出一个或多个密钥。这样的使用可以防止获得派生密钥的攻击者学习关于输入秘密值或任何其他导出密钥的有用信息;也可以使用KDF来确保派生密钥具有其他期望的属性,诸如在某些特定加密系统中避免“弱密钥”。

KDF最常见的用途是将密码散列的方法来密码验证,我们将非秘密参数称之为salt。KDF也通常用作多方密钥协商协议的组成部分,这一点在后面sm2密钥协商过程还会看到。 特别的,有一种基于HMAC的提取和扩展密钥导出功能(HKDF) 是一种简单的基于HMAC的KDF,可用作各种协议和应用程序中的构建块。

密钥延伸(key stretching):

KDF也用于从秘密密码或密码短语导出密钥的应用程序,密码通常不具有直接用作加密密钥的所需属性。在这样的应用中,通常将密钥导出功能故意缓慢,以阻止对密码或密码输入值的暴力攻击或字典攻击。

这种使用可以表示为DK = KDF(Key,Salt,Iterations),其中DK是派生密钥,KDF是密钥导出函数,Key是原始密钥或密码,Salt是作为密码盐的随机数,Iterations是指子功能的迭代次数。使用派生密钥代替原始密钥或密码作为系统的密钥。盐的值和迭代次数(如果不固定)与散列密码一起存储或以加密消息的明文形式发送。

类似的,还有另一种方法叫做密钥强化(key strengthening),使用随机盐扩展键,但是不像密钥延伸一样可以安全地删除salt。这将强制攻击者和合法用户对salt值执行强力搜索。

下面看下SM2中的具体的KDF实例!

SM2中的KDF

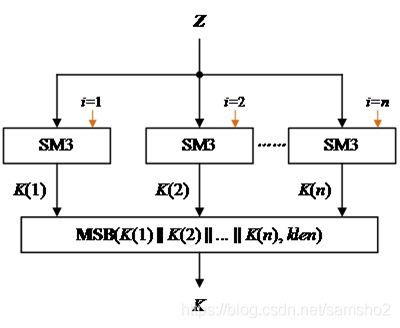

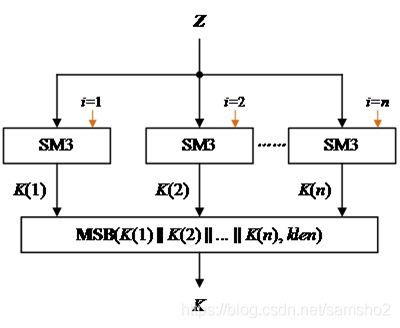

函数:K = KDF (Z, klen) 功能:SM2使用的的密钥导出函数 输入参数:

Z:KDF所需的数据。

klen:导出密钥的比特长度。内部用到参数: HASH:伪随机函数,这里是SM3,是国密系列的哈希摘要算法。 hlen:HASH函数的输出长度,即SM3输出长度256比特。

执行步骤:

-

计算 n = klen/hlen 向上取整,检查是否越界 $ 2^{32}-1$ 【注:这是因为即SM3输出长度256位,32个字节】

-

执行 for i = 1,2,..., n K(i) = HASH (Z || int(i))

-

返回K = MSB(K(1) || K(2) || ... || K(n), klen), 即取最左边kLen比特长度)

图示如下:

该算法过程参见SM2标准文档第4部分公钥加密算法, 随着时间推移,可能会有所变化!

易见,实现起来比较简单,不再赘述!

小结

本节讲了SM2算法的KDF函数,从一般用途到SM2特定实现。需要说明的是,不同的算法中KDF实现不尽相同。

好了,下一篇继续说SM2的签名和验证过程。

欢迎关注公众号:blocksight

区块链技术网。

- 发表于 2020-08-17 19:26

- 阅读 ( 2016 )

- 学分 ( 7 )

- 分类:入门/理论

评论